Helm Bank USA

Spoofing de e-mail e a fraude eletrônica

Cuidado com o spoofing de e-mail e a fraude eletrônica

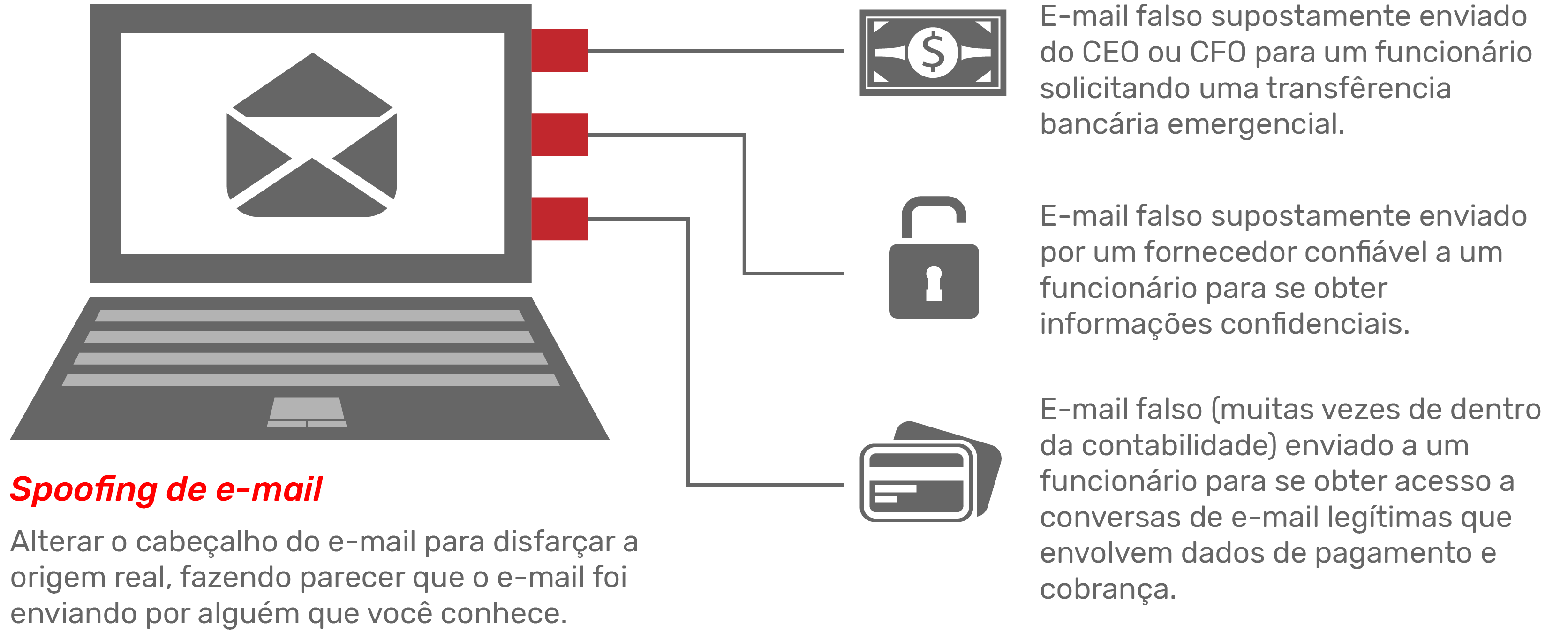

Você sabe o que tem na caixa de entrada do seu e-mail? Pode haver algumas mensagens perigosas escondidas, enviadas por criminosos que se passam por empresas legítimas para convencer você a transferir dinheiro para eles. Esta prática, conhecida como spoofing de e-mail, gera prejuízo financeiro às empresas vítimas e grande estresse a todos os envolvidos. Saiba identificar os sinais de spoofing de e-mail para proteger suas contas empresariais.

Como e-mail de spoofing funciona:

Os grupos criminosos organizados que praticam esquemas de violação de e-mails empresariais são extremamente sofisticados. Veja algumas das ferramentas on-line que essas pessoas usam para encontrar e explorar vítimas:

- Imitação de contas de e-mail e sites: Pequenas variações de endereços legítimos (@HelmBankUSA.com no lugar de @HelmBankUSA.com) induzem as vítimas a pensar que as contas falsas são autênticas. A partir daí, os criminosos usam uma ferramenta de spoofing para direcionar respostas de e-mail a uma conta diferente que está sob seu controle.

- Spear-phishing: mensagens de e-mail fictício que se acredita serem de origem confiável levam as vítimas a revelar informações confidenciais aos autores da violação de e-mail empresarial (BEC, no acrônimo em inglês).

- Malware: usado para infiltrar redes corporativas e obter acesso a conversas de e-mail legítimas sobre cobranças e faturas. O malware ainda oferece aos criminosos acesso imperceptível aos dados da vítima, incluindo senhas e dados financeiros.

Não seja uma vítima

A violação de e-mail empresarial já gerou bilhões de dólares de prejuízo a empresas e organizações. Mas, mesmo com a grande sofisticação das fraudes, existe uma solução simples para preveni-las: comunicação presencial ou por voz. Ao invés de depender apenas do e-mail, fale diretamente com a pessoa por telefone para verificar a autenticidade de qualquer solicitação de envio de dinheiro, essa é a melhor maneira para evitar ser explorado.

Veja outros métodos que as empresas implementam para se proteger contra BECs:

- Criar regras para um sistema de detecção de invasão que identifiquem e-mails com extensões parecidas com as do e-mail da empresa. Por exemplo, se os e-mails legítimos são “abc_empresa.com”, o sistema identificaria e-mails com extensão “abc-empresa.com” como fraudulentos.

- Criar uma regra de e-mail para identificar comunicações por e-mail em que o endereço de e-mail de resposta é diferente do endereço de e-mail remetente.

- Classificar correspondência virtual por cor, de forma que os e-mails de contas internas e de funcionários sejam de uma cor e os de contas externas e terceiros sejam de outra.

- Adicionar a autenticação de dois fatores para verificar alterações de local de pagamento do vendedor, como uma validação secundária do pessoal da empresa.

- Parte da autenticação de dois fatores é usar verificação por celular para confirmar solicitações de transferências financeiras (é necessário usar números já conhecidos, não os números indicados no pedido do e-mail).

- Analisar detalhadamente todas as solicitações de transferência financeira por e-mail para determinar se são incomuns.